ما هو التشفير

مقدمة:

عُرف علم التشفير أو التعمية منذ القدم، حيث استخدم في المجال الحربي والعسكري. فقد ذكر أن أول من قام بعملية التشفير للتراسل بين قطاعات الجيش هم الفراعنة. وكذلك ذكر أن العرب لهم محاولات قديمة في مجال التشفير. واستخدم الصينيون طرق عديدة في علم التشفير والتعمية لنقل الرسائل أثناء الحروب. فقد كان قصدهم من استخدام التشفير هو إخفاء الشكل الحقيقي للرسائل حتى لو سقطت في يد العدو فإنه تصعب عليه فهمها. وأفضل طريقة استخدمت في القدم هي طريقة القصير جوليوس وهو أحد قياصرة الروم. أما في عصرنا الحالي فقد باتت الحاجة ملحة لاستخدام هذا العلم “التشفير” وذلك لارتبط العالم ببعضه عبر شبكات مفتوحة. وحيث يتم استخدام هذه الشبكات في نقل المعلومات إلكترونياً سواءً بين الأشخاص العاديين او بين المنظمات الخاصة والعامة، عسكرية كانت أم مدنية. فلابد من طرق تحفظ سرية المعلومات. فقد بذلت الجهود الكبيرة من جميع أنحاء العالم لإيجاد الطرق المثلى التي يمكن من خلالها تبادل البيانات مع عدم إمكانية كشف هذه البيانات.

ومازال العمل والبحث في مجال علم التشفير مستمراً وذلك بسبب التطور السريع للكمبيوتر والنمو الكبير للشبكات وبخاصة الشبكة العالمية الإنترنت.

ما هو التشفير أو التعمية (Cryptography):ـ

التشفير هو العلم الذي يستخدم الرياضيات للتشفير وفك تشفير البيانات. التشفير يُمكّنُك من تخزين المعلومات الحساسة أو نقلها عبر الشبكات غير الآمنة- مثل الإنترنت- وعليه لا يمكن قراءتها من قبل اي شخص ما عدا الشخص المرسل لـه. وحيث أن التشفير هو العلم المستخدم لحفظ أمن وسرية المعلومات، فإن تحليل وفك التشفير (Cryptoanalysis) هو علم لكسر وخرق الاتصالات الآمنة.

أهداف التشفير:ـ

يوجد أربعة أهداف رئيسية وراء استخدام علم التشفير وهي كالتالي:ـ

- السرية أو الخصوصية ( Confidentiality ):ـ

هي خدمة تستخدم لحفظ محتوى المعلومات من جميع الأشخاص ما عدا الذي قد صرح لهم الإطلاع عليها.

- تكامل البيانات (Integrity ):-

وهي خدمة تستخدم لحفظ المعلومات من التغيير ( حذف أو إضافة أو تعديل ) من قبل الأشخاص الغير مصرح لهم بذلك.

- إثبات الهوية ( Authentication ):ـ

وهي خدمة تستخدم لإثبات هوية التعامل مع البيانات ( المصرح لهم ).

- عدم الجحود ( Non-repudiation ):ـ

وهي خدمة تستخدم لمنع الشخص من إنكاره القيام بعمل ما.

إذاً الهدف الأساسي من التشفير هو توفير هذه الخدمات للأشخاص ليتم الحفاظ على أمن معلوماتهم.

كيفية عمل التشفير:ـ

خوارزمية التشفير هو دالة رياضية تستخدم في عملية التشفير وفك التشفير. وهو يعمل بالاتحاد مع المفتاح أو كلمة السر أو الرقم أو العبارة، لتشفير النصوص المقروءة.

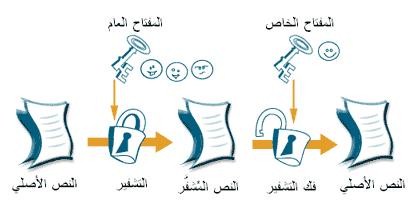

نفس النص المقروء يشفر إلى نصوص مشفرة مختلفة مع مفاتيح مختلفة. والأمن في البيانات المشفرة يعتمد على أمرين مهمين قوة خوارزمية التشفير وسرية المفتاح كما في الصورة ادناه:

طريقة عمل التشفير.

أنواع التشفير:ـ

حالياً يوجد نوعان من التشفير وهما كالتالي:ـ

- التشفير التقليدي. ( Conventional Cryptography ).

- تشفير المفتاح العام. ( Public Key Cryptography ).

- التشفير التقليدي:ـ

يسمى أيضاً التشفير المتماثل (Cryptography Symmetric). وهو يستخدم مفتاح واحد ًلعملية التشفير وفك التشفير للبيانات. ويعتمد هذا النوع من التشفير على سرية المفتاح المستخدَم. حيث أن الشخص الذي يملك المفتاح بإمكانه فك التشفير وقراءة محتوى الرسائل أو الملفات. مثال على ذلك؛ إذا أراد زيد إرسال رسالة مشفرة إلى عبيد، عليه إيجاد طريقة آمنة لإرسال المفتاح إلى عبيد. فإذا حصل أي شخص ثالث على هذا المفتاح فإن بإمكانه قراءة جميع الرسائل المشفرة بين زيد وعبيد كما في الصورة ادناه:

توضح عمل التشفير باستخدام المفتاح الواحد.

بعض الأمثلة على أنظمة التشفير التقليدي:ـ

- i. شيفرة قيصر: وهي طريقة قديمة ابتكرها القيصر جوليوس لعمل الرسائل المشفرة بين قطاعات الجيش وقد أثبتت فاعليتها في عصره. ولكن في عصرنا الحديث ومع تطور الكمبيوتر لا يمكن استخدام هذه الطريقة وذلك لسرعة كشف محتوى الرسائل المشفرة بها. المثال التالي يوضح طريقة عمل شيفرة قيصر: إذا شفرنا كلمة “SECRET” واستخدمنا قيمت المفتاح 3، فإننا نقوم بتغيير مواضع الحروف ابتداءً من الحرف الثالث وهو الحرف “D”، وعليه فان ترتيب الحروف سوف يكون على الشكل التالي:

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

الحروف بعد استخدام القيمة الجديدة لها من المفتاح “3” تكون على الشكل الحالي:

D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

الآن قيمة الـ D à A ،B E à، F à C، وهكذا.

بهذا الشكل فان كلمة “SECRET” سوف تكون “VHFUHW”. لتعطي أي شخص آخر إمكانية قراءة رسالتك المشفرة؛ يجب أن ترسل له قيمة المفتاح “3”.

ii. تشفير البيانات القياسي (DES ): طُور هذا النظام في نهاية السبعينيات من قبل وكالة الأمن القومي الأمريكية، وهذا النظام بات من الجدوى عدم استخدامه مع تطور أنظمة الكمبيوتر وزيادة سرعة معالجته للبيانات، حيث أنه قد يتم كشف محتوى رسائل مشفرة به في وقت قصير.

iii. AES, IDEA, 3DES, blowfish,: وهي أنظمة حديثة ومتطورة وأثبتت جدواها في عصرنا الحالي في مجال التشفير.

كل ما ذكر من الأمثلة السابقة يعتمد على مبدأ المفتاح الواحد لعملية التشفير وفك التشفير.

تشفير المفتاح العام:

أو ما يعرف بالتشفير اللامتماثل (Cryptography Asymmetric (. تم تطوير هذا النظام في السبعينات في بريطانيا وكان استخدامه حكراً على قطاعات معينة من الحكومة. ويعتمد في مبدأه على وجود مفتاحين وهما المفتاح العام Public key والمفتاح الخاص Privet key، حيث أن المفتاح العام هو لتشفير الرسائل والمفتاح الخاص لفك تشفير الرسائل. المفتاح العام يرسل لجميع الناس أما المفتاح الخاص فيحتفظ به صاحبه ولا يرسله لأحد. فمن يحتاج أن يرسل لك رسالة مشفرة فإنه يستخدم المفتاح العام لتشفيرها ومن ثم تقوم باستقبالها وفك تشفيرها بمفتاحك الخاص كما في الصورة ادناه:

توضح عمل التشفير باستخدام المفتاح العام والمفتاح الخاص.

بعض الأمثلة على أنظمة تشفير المفتاح العام.

PGP, DSA, Deffie-Hellman, Elgamal, RSA

جميع هذه الأنظمة تعتمد على مبدأ التشفير اللاتماثلي أو التشفير باستخدام المفتاح العام والمفتاح الخاص.

مزايا وعيوب التشفير التقليدي والتشفير باستخدام المفتاح العام:ـ

التشفير التقليدي أسرع بكثير باستخدام أنظمة الكمبيوتر الحديثة، ولكنه يستخدم مفتاح واحد فقط. فهو عرضة أكثر للاختراقات. أما تشفير المفتاح العام فيستخدم مفتاحين في عملية التشفير وفك التشفير، وهو أقوى وأقل عرضة للاختراقات، ولكنه أبطأ من التشفير التقليدي.

ونتيجة لهذه المزايا والعيوب أصبحت الأنظمة الحديثة تستخدم كلا الطريقتين حيث أنها تستخدم الطريقة التقليدية للتشفير وأما تبادل المفتاح السري الواحد بين الأطراف المتراسلة تتم من خلال استخدام طريقة تشفير المفتاح العام.

قياس قوة التشفير:

التشفير قد يكون قوياً أو ضعيفاً، حيث أن مقياس القوة للتشفير هو الوقت والمصادر المتطلبة لعملية كشف النصوص غير مشفرة من النصوص المشفرة. نتيجة التشفير القوي هو نص مشفر يصعب كشفه مع الوقت أو توفر الأدوات اللازمة لذلك.

خاتمة:

فائدة التشفير كبيرة، حيث انه يوفر الخصوصية والأمن بجميع مفاهيمه للبيانات المنقولة عبر الشبكات المفتوحة. فقد باتت الحاجة ملحة لطرق تشفير قوية لأنه مع التطور السريع للكمبيوتر فانه ينقص من قوة التشفير؛ وذلك لان زيادة سرعة الكمبيوتر تعني تقصير الوقت الذي يحتاجه الكمبيوتر لكسر أو كشف مفتاح تشفير معين.

من اين ابدأ اذا اردت دراسة علم التشفير .وكذلك ان امكن لو تنشر مقال عن كيفية تشفير الارصدة في الهواتف النقالة

LikeLike

للبدء مع التشفير هذه بعض الروابط المفيدة:

http://lifehacker.com/a-beginners-guide-to-encryption-what-it-is-and-how-to-1508196946?utm_expid=66866090-49.VYy4WCNHSyuP6EmjnM93MQ.0&utm_referrer=https%3A%2F%2Fwww.google.com%2F

بالانكليزي واما بالعربي:

http://download-internet-pdf-ebooks.com/2273-free-book

كما يوجد الكثير في الانترنت 🙂

بالتوفيق

LikeLike

مدونة أكثر من رائعة

LikeLike

شكرا جزيلا اختي الكريمة

LikeLike

انتت رائع حقا

LikeLike

شكرا جزيلا لكم

اسعدني مروركم

LikeLike

السلام عليكم ورحمة الله وبركاته

اريد معلومات عن انواع التشفير المتماثل AES,DES,3DES, تشفير البيانات القياسي

LikeLike

وعليكم السلام ورحمة الله وبركاته

يمكن ايجاد ما تبحثون عنه في الكوكل بالبحث عن هذه المصطلحات وكما في الرابط التالي:

https://www.google.com/search?q=%D8%A7%D8%B1%D9%8A%D8%AF+%D9%85%D8%B9%D9%84%D9%88%D9%85%D8%A7%D8%AA+%D8%B9%D9%86+%D8%A7%D9%86%D9%88%D8%A7%D8%B9+%D8%A7%D9%84%D8%AA%D8%B4%D9%81%D9%8A%D8%B1+%D8%A7%D9%84%D9%85%D8%AA%D9%85%D8%A7%D8%AB%D9%84+AES%2CDES%2C3DES%2C+%D8%AA%D8%B4%D9%81%D9%8A%D8%B1&oq=%D8%A7%D8%B1%D9%8A%D8%AF+%D9%85%D8%B9%D9%84%D9%88%D9%85%D8%A7%D8%AA+%D8%B9%D9%86+%D8%A7%D9%86%D9%88%D8%A7%D8%B9+%D8%A7%D9%84%D8%AA%D8%B4%D9%81%D9%8A%D8%B1+%D8%A7%D9%84%D9%85%D8%AA%D9%85%D8%A7%D8%AB%D9%84+AES%2CDES%2C3DES%2C+%D8%AA%D8%B4%D9%81%D9%8A%D8%B1&aqs=chrome..69i57.1003j0j7&sourceid=chrome&es_sm=122&ie=UTF-8#q=%D8%A7%D9%84%D9%85%D8%AA%D9%85%D8%A7%D8%AB%D9%84+AES%2CDES%2C3DES%2C+%D8%AA%D8%B4%D9%81%D9%8A%D8%B1

LikeLike

ولكن في الرابط منذ ان رأيت العنوان “https” اليس هذا ايضا يعد تجسسا من قبل المواقع الالكترونية؟

LikeLike

هذه ال https تعني انه يستخدم بروتوكول

SSL AND SSH

وهو امنية وتشفير وليس تجسس

LikeLike

بحثت ولكن لم اجد المعلومات كافية على العموم شكرا لك

LikeLike

في حالة عدم ايجاد ما تبحثون عنه باللغة العربية فيفضل البحث عن مصادر في اللغة الانكليزية ولمزيد من ستراتيجيات البحث يمكن قراءة منشورنا الذي نشرناه سابقا بعنوان:

كيف تجد ما تبحث عنه في الانترنت بشكل مضمون 100%

LikeLike

السلام عليكم اخي

بارك الله بكم على المجهود الذي تبذلونه في سبيل نشر العلم والمعرفة

انا اعمل على خوارزمية التشفير المتناظر paillier ولدي بعض االستفسارات , هل لديكم اطلاع عليها

LikeLike

وعليكم السلام

شكرا جزيلا لكم

للاسف ليس عندي خبرة فيها

LikeLike

ممكن سوال عن نوع هذا التشفير وكيفية فك الشيرة

[cert]

Model=SM-N900

SerNo=RF1F22919A

IMEI=352746060637826

ImeiSign=93232A01CF17F8397835A5432F9A628DD49408A9838A2CA9ADD939CAEA7A3747CD437E8641683CE3004A541C5520DC517DCBE40BD4456CE28367B06D1B570961D256AF37D4B4928C453BC6D969827BCF94BC167401DDEC4591C7E08838F2B3DCEC2438418A0DC8D5F96686049E188F2B7D701AAA6695D8969C1C51F080542F91B5D650F409B621D76D264CC5DFE8B0167D2ED750FD1F1E98051E0C3C1894D30477F4DBAF14C1AB751212B695083A42FCCD9780EFA317C33353B673647DE84A54F5654CC7F017709DBC6A5ACE8681E59C98F4ADC36D45EE1F0A82AC0A320716F80140665A0ADB01861D3139F8BFB2A47E7223D0DBDB8EAE194E0C584B3AB88984

PubKey=40000000598067F41738A0C78CE63946CC8A5D5F72A3F841EA9A99328149CF38217983889CD0C1493B2C954A8537961B3B0C033A750FBE8E3357C43548D4DA7AB82FAD0F0356A56041A01F20FCF115C03736F653AA678B802AB6F6F86719DCFF933D17AE86378BDC1E92895000A436B33243592D33C3BCEAD873445A905B1412B10801DE035AEC5E3569F5516D1FB7F2E62403CD1C85B02E2FFFABEF0EAA6CBDF1E3BD14A5445263A00445BB4CBDFA11B3F45655511F5E657F26A9A026D033EC7D660834E0379C7574077D0E20B0540D20E7D84CAAC06B721C13AFD4CE89EBBFC68618CD09135C55981E0CE2DF8DDFB2368401690181A2B246A9A39781BE343D215A257218681CC33BB8F1B6439DC52F440BDD4429BA3757A7A75C2D9D39F7457DCD823DB034D00B2D51986B31EF7F83EBCE405D53A786E5C6D9FEE58A3ADD451363048A4AAEA64F9237706A89AA38849C9F34800905898FDD325F1F3EFABD93C96CC05616BF84AF1CA7B3AE66B8512C563D1813403E56C6A2F80092A7473CAB3BA9E639895EB29636BAC07A454DEC626A80508612F060D28F14BA92E161FEBDF462D4C3C744EE67B820195F7527A2C750FD9C13775C29055C31DA4F6BAA4AF31E00E6090F7EA6A24D8E3050785F19EF89CD57344220EF40984C749237C091ED0787F8B77CFC500710DC41266AB69B93C9965025CEB0A75ABFB02989095F7D8CFCF4DBB764214587

PubKeySign=B77B2E7B63EFFC3CDBFE9BA0E7732D0576FCB6A14C1353780A27019120D6C386EB1827BD0C122F3446AE4C63593B9AD55744389A23C760EF80150D833FBFDAC3D1CA805131C69A4211F17E2FB1B52E15DF9B22AD442E646F200936B578CB644D1B255B59B35D1847BEB3724081E869977DCE0D24E2BA69A373A4F7E88E5F2FA77C7D1D68231562602E6A615F69C509ACAC7416AC6D383FB634AEF6A921072276E5A51A5226AFE87925D8099C9D00AE79D09BE48DD14B37B16BC61558437F0DDB0670C38B838A52E98C1F304F01743CD77AB69CC42B77BF1D0B1EAF43DF0C56569E187031FA044A110AC389DB488CAC0B445CAF1B5D76A3B04AA6CE2F3A3322C7

هذه الكتابة لملف سيرت عمله تغيير رقم imei في جهاز نوت 2 يوجد به ال imei وشهادة imei ويوجد به PubKey وشهادة ال PubKeySign مع العلم اذا حذفنا الاسم والسيريال وال imei والموديل

Model=SM-N900

SerNo=RF1F22919A

IMEI=352746060637826

يعمل السيرت بشكل طبيعي ونستطيع كتابته داخل الجوال بدون مشاكل اي ان رقم imei موجود داخل التشفير طلبي هوه تغيير رقم imei المشفر داخل ملف الشهادة بدون اي مشاكل ImeiSign اي اريد وضع اي رقم غير الرقم المشفر في الشهادة ولكم جزيل الشكر

LikeLike

وعليكم السلام

للاسف انا ليس عندي خبرة في مجال التشفير واتمنى من الاخوة المتابعين مساعدتك في الجواب.

تحياتي

LikeLike

ممكن اعرف شو نوع هدا التشفير

ZWRmNQ==

LikeLike

اعتقد انك تقصد

ZeroMQ

وهذا شرح عنه

LikeLike

ZWRmNQ==

من لديه خبره في فك التشفير التواصل

سكاي بي

wesam-4-91@hotmail.com

LikeLike

http://stackoverflow.com/questions/5391435/how-does-zeromq-work-together-with-ssl

LikeLike

انا ابغى اصنع برنامج تشفير يحول الصور الى نص والمستقبل يقوم بعملية عكسيه

ممكن توضح لي من اين ابدأ ؟ اكون شاكرا لك ياغالي

LikeLike

هذا الشيء يقع في خانة علم يسمى ستيغانوغرافي وهذا رابط يوضح اساسياته

https://www.sans.org/reading-room/whitepapers/stenganography/steganography-past-present-future-552

LikeLike

استمر اتمني لك النجاح

LikeLike

شكرا جزيلا

LikeLike

من يقوم بعملية التشفير

هل هي نظام التشغيل نفسه ام الشخص الذي يرسل البيانات

LikeLike

نظام التشغيل

LikeLike

السلام عليكم ورحمة الله وبركاته

اذا كانت انظمة التشفير معروفة النواع ومعروف مفاتيحها وخوارزمياتها فكيف لا تفك سياراتها

LikeLike

وعليكم السلام ورحمة الله وبركاته

صحيح ان هذه الانظمة معروفة الانواع ولكن مفاتيحها كبيرة جداً واعداداها بالمليارات ولذلك يستغرق فك تشفير اي منها مدة طويلة ولذلك تحتاج محاولات الاختراق بأستخدام كل الاحتمالات والتي تسمى

brute force

الى زمن طويل ولكنها تنجح في بعض الاحيان وهذا ما نسمع عنه من نجاح محاولات الاختراق هنا وهناك بين الحين والاخر

LikeLike

جزاك الله خيراً

LikeLike

بالتوفيق ان شاء الله

LikeLike

الله ينورررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررررر

LikeLike

حبيبي

LikeLike

[…] التشفير وانواعه […]

LikeLike

<øde o|" e']['hl[$

السلام عليكم ارجوا الرد مثل هذا التشفير كيف يتم فك الرموز وشكرا

LikeLike

؟؟

LikeLike

السلام عليكم

أريد معرفة الفرق بين التشفير المتماثل وغير المتماثل

LikeLike

تم شرح ذلك في اخر فصل من كورس الشبكات الاكاديمي

LikeLike

بجد رائع جدا

LikeLike

بالتوفيق ان شاء الله

LikeLike